AWS ElastiCache - 在VPC中連線叢集

AWS ElastiCache平臺支援以下場景,用於連線VPC中的叢集。我們從前面的章節已經知道,我們使用EC2例項連線到叢集中的節點。但是叢集和EC2例項可能位於同一個VPC或不同的VPC中。此外,它們可能位於VPC內的相同或不同區域。本章討論了處理這些場景的方法。

以下是這些場景的訪問模式。

當 Amazon ElastiCache 叢集和 Amazon EC2 例項位於同一個 Amazon VPC 中時訪問它

當 Amazon ElastiCache 叢集和 Amazon EC2 例項位於不同的 Amazon VPC 中,但在同一區域時訪問它

當 Amazon ElastiCache 叢集和 Amazon EC2 例項位於不同的 Amazon VPC 中,但在不同區域時訪問它

使用 VPN 連線從客戶資料中心執行的應用程式訪問 ElastiCache 叢集

使用直接連線從客戶資料中心執行的應用程式訪問 ElastiCache 叢集

上述第一個場景已在awselasticache_accessing_memcached_cluster.htm章節中討論,第二個場景在本章節中討論。

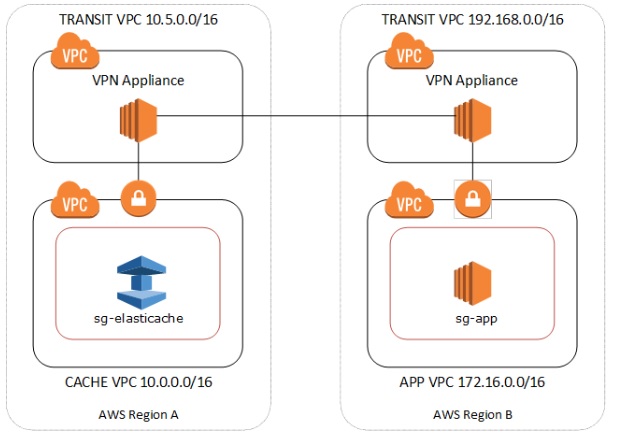

不同區域的不同VPC

在這種情況下,網路在地理上分散。因此,我們需要一箇中轉VPC。中轉VPC簡化了網路管理,並最大限度地減少了連線多個VPC和遠端網路所需的連線數量。這種設計可以節省時間和精力,並降低成本,因為它是在虛擬環境中實現的,無需在託管式中轉中心建立物理位置或部署物理網路裝置的傳統開支。下圖說明了這種安排的工作方式。

使用中轉VPC連線的步驟如下所示。

部署中轉VPC解決方案。更多資訊,請參見 如何在 AWS 上構建全球中轉網路。

更新 App 和 Cache VPC 中的 VPC 路由表,以透過 VGW(虛擬專用閘道器)和 VPN 裝置路由流量。如果使用帶邊界閘道器協議 (BGP) 的動態路由,則您的路由可能會自動傳播。

修改 ElastiCache 叢集的安全組,以允許來自應用程式例項 IP 範圍的入站連線。請注意,在這種情況下,您將無法引用應用程式伺服器安全組。

在客戶資料中心執行

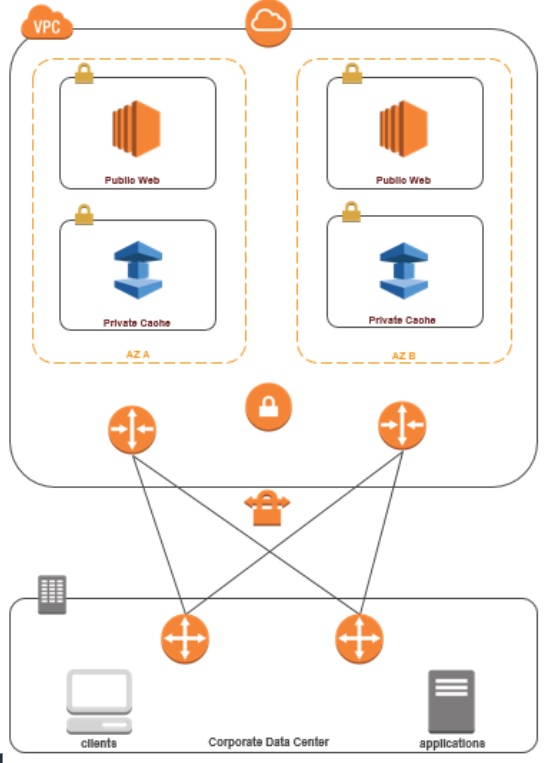

在這種情況下,存在混合架構,其中客戶資料中心中的客戶端或應用程式可能需要訪問 VPC 中的 ElastiCache 叢集。如果客戶的 VPC 和資料中心之間透過 VPN 或 Direct Connect 建立了連線,則也支援此場景。

透過 VPN 訪問

下圖顯示了中轉 VPC 概念如何透過 VPN 工作。

以下是使用 VPN 連線從客戶端計算機訪問叢集的步驟。

透過向您的 VPC 新增硬體虛擬專用閘道器來建立 VPN 連線。更多資訊,請參見 向您的 VPC 新增硬體虛擬專用閘道器。

更新部署 ElastiCache 叢集的子網的 VPC 路由表,以允許來自本地應用程式伺服器的流量。如果使用帶 BGP 的動態路由,則您的路由可能會自動傳播。

修改 ElastiCache 叢集的安全組,以允許來自本地應用程式伺服器的入站連線。

透過 Direct Connect 訪問

AWS Direct Connect 允許您在您的網路和 AWS Direct Connect 位置之一之間建立專用網路連線。這是一個專用的連線,可以劃分為多個虛擬介面。

下圖顯示了此直接連線的工作方式。

為此安排實施的步驟如下所示。

建立 Direct Connect 連線。更多資訊,請參見 AWS Direct Connect 入門。

修改 ElastiCache 叢集的安全組,以允許來自本地應用程式伺服器的入站連線。

在所有上述場景中,都會存在網路延遲和額外的傳輸費用。