Microsoft Windows 惡意軟體掃描程式中的遠端程式碼執行 (RCE) 緊急路徑 (CVE-2017-0290)

著名的安全研究員 Tavis Ormandy 最近在 Twitter 上宣佈,他和他的研究員 Natalie Silvanovich 發現了一個名為“遠端程式碼執行”的漏洞。據他們說,該漏洞針對預設安裝(“可蠕蟲傳播”)有效,能夠在受感染的計算機上自我複製,然後自動傳播到網路中的其他電腦。

Microsoft 宣佈,他們自己的 Windows 7、8.0、8.1 和 10 電腦以及 Windows Server 2016 上的防毒軟體,由於最近釋出的針對由 Google 專案工程師週末發現的“遠端程式碼執行”補丁的緊急更新而變得容易受到攻擊。

根據 Microsoft 釋出的公告,遠端可利用的安全漏洞 (CVE-2017-0290) 存在於 MMPE(Microsoft 惡意軟體防護引擎)中,這是其自身的防毒引擎,可用於在沒有任何使用者干預的情況下完全破壞 Windows 電腦。

Microsoft 對此漏洞做出了快速響應,並在 1-2 天內釋出了補丁。該補丁可透過 Windows 更新提供給所有受影響的機器,例如 Windows 7、8.0、8.1 和 10。

遠端程式碼執行漏洞的工作原理

首先,什麼是 MMPE(Microsoft 惡意軟體防護引擎)中的遠端程式碼執行漏洞?

此漏洞存在於 MMPE(Microsoft 惡意軟體防護引擎)掃描檔案的方式中,使攻擊者能夠製作可能導致目標機器記憶體損壞的檔案,從而使評估檔案系統或網路活動的 MMPE 引擎(類似於 Javascript)無法驗證 Javascript 輸入。

由於反病毒程式具有即時掃描功能,該功能透過自動計劃啟用,並在建立、複製、下載檔案時掃描檔案。一旦下載受影響的檔案,此漏洞就會被觸發並感染目標計算機。

駭客可以透過多種方式利用此漏洞,例如傳送電子郵件、傳送惡意檔案、即時訊息以及邀請訪問受感染的網站。

易受攻擊的 MMPE 版本

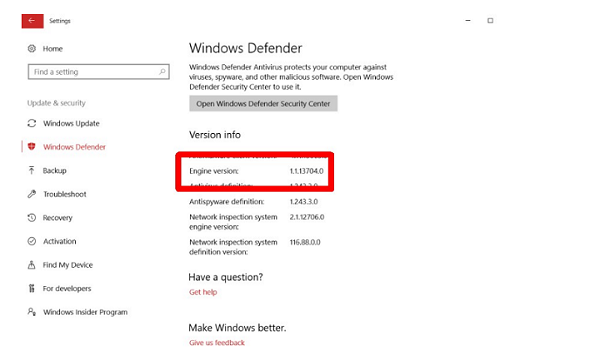

易受攻擊的 MMPE(Microsoft 惡意軟體防護引擎)版本是 1.1.13701.0,已更新的補丁版本是 1.1.13704.0。

受影響的 Microsoft 反惡意軟體軟體列表:

以下包含 MMPE(Microsoft 惡意軟體防護引擎)的反惡意軟體軟體易受此漏洞攻擊:

- Windows Defender

- Windows Intune 終端防護

- Microsoft Security Essentials

- Microsoft System Center 終端防護

- Microsoft SharePoint 前沿安全

- Microsoft 終端防護

- Microsoft 前沿終端防護

如何修復?

預設情況下,Microsoft Windows 電腦會自動安裝最新的定義並更新惡意軟體引擎。電腦將在 1-2 天內自動安裝所有緊急更新,但我們也可以透過單擊更新頁面上的“更新定義”來獲取安裝更新。

資料結構

資料結構 網路

網路 關係資料庫管理系統 (RDBMS)

關係資料庫管理系統 (RDBMS) 作業系統

作業系統 Java

Java iOS

iOS HTML

HTML CSS

CSS Android

Android Python

Python C 程式設計

C 程式設計 C++

C++ C#

C# MongoDB

MongoDB MySQL

MySQL Javascript

Javascript PHP

PHP