隧道模式和傳輸模式下的ESP是什麼,AH和ESP之間有什麼區別?

封裝安全載荷 (ESP) 在基於 IPSec 的情況下為有效載荷提供所有加密服務,而不是為 IP 頭提供完整性、機密性和身份驗證,不建議使用加密而無需身份驗證,因為這樣不安全。

任何將可讀訊息格式轉換為不可讀格式的轉換都稱為加密,並用於隱藏訊息內容以防止資料篡改。

IPSec 提供了一個開放的框架,例如 SHA 和 MD5,用於實現行業標準演算法。

加密/解密僅允許傳送方和授權接收方以可讀格式接收資料,並且只有在完整性驗證過程完成後,才會解密資料包中的資料有效載荷。

IPSec 為每個資料包使用唯一的識別符號,它相當於一個指紋,並檢查資料包是否已授權。除非資料包正在被隧道傳輸,否則它不會對整個資料包進行簽名——通常,它只保護 IP 資料有效載荷,而不是 IP 頭,在隧道模式下,整個原始 IP 資料包都被封裝,並添加了一個新的資料包頭。

傳輸模式下的 ESP 不提供整個 IP 資料包的完整性和身份驗證。

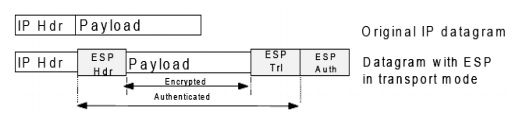

傳輸模式下的 ESP

在這種模式下,ESP 頭插入原始 IP 頭之後。ESP 尾部新增到 IP 尾部之後。ESP 尾部包含填充資訊。它主要用於主機到主機的場景,其中資料和安全端點相同。

傳輸模式下 ESP 的示意圖如下:

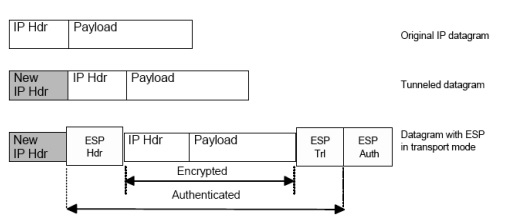

隧道模式下的 ESP

隧道模式封裝構建了一個新的 IP 頭,其中包含安全端點的源地址和目標地址。在這種模式下,外部 IP 頭反映了安全端點的源和目標,它們可能與資料連線的原始源和目標 IP 地址相同,也可能不同。

隧道模式下 ESP 的示意圖如下:

差異

AH 和 ESP 之間的主要區別如下:

| 差異基礎 | 身份驗證頭 | 封裝安全載荷 |

|---|---|---|

| 功能 | 它提供了一種用於傳送方資料來源身份驗證的機制。因此,它無法提供資料機密性/加密。 | 提供資料身份驗證和資料隱私/加密,因此它確保資料包有效載荷的機密性和完整性。 |

| 身份驗證過程覆蓋範圍的差異 | 它對整個 IP 資料包進行身份驗證,包括外部 IP 頭。 | 它僅對 IP 資料包的 IP 資料報部分進行身份驗證。 |

| 透過 NAT 網路工作 | 它無法透過 NAT 網路工作,因為它對資料包的有效載荷和頭都進行了雜湊,而 NAT 在轉換過程中會更改資料包的 IP 頭。 | 它使用不包括資料包 IP 頭的資料完整性雜湊演算法,因此 ESP 可以正常地透過 NAT 裝置工作。 |

廣告

資料結構

資料結構 網路

網路 關係型資料庫管理系統

關係型資料庫管理系統 作業系統

作業系統 Java

Java iOS

iOS HTML

HTML CSS

CSS Android

Android Python

Python C語言程式設計

C語言程式設計 C++

C++ C#

C# MongoDB

MongoDB MySQL

MySQL Javascript

Javascript PHP

PHP