網路安全 - 透過命令與控制進行攻擊

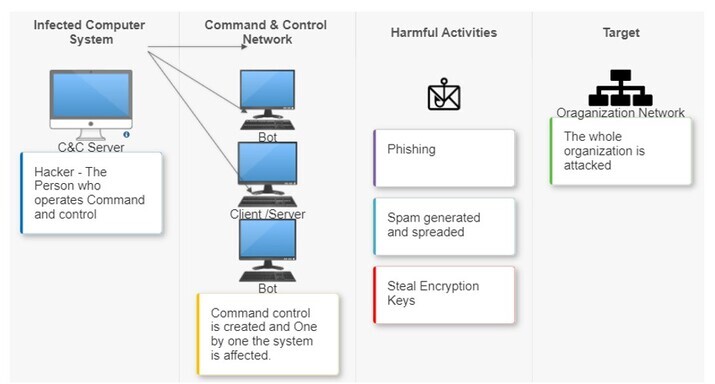

網路安全是指網路系統的安全。網路安全保護計算機系統免受網路攻擊。它保護系統和個人資料、憑據和密碼。由於技術的進步,維護服務的風險和成本越來越高。十年來,網路攻擊大幅增加,其中最危險的攻擊之一是使用域名系統 (DNS) 的命令與控制攻擊。它也稱為 C&C 或 C2 攻擊。當組織受到此攻擊時,恢復正常執行至關重要。最初,攻擊會透過防火牆後端感染計算機系統。

網路安全

保護自己或軟體免受電子資料非法或未經授權使用行為稱為網路安全。網路安全多年來得到廣泛應用,現在幾乎可以與 IT 安全或資訊安全等短語互換使用。

命令與控制攻擊

當用戶在不知情的情況下點選任何連結或下載電子郵件中的附件時,駭客可能會進入系統。

它也可以透過受感染的軟體或任何瀏覽器外掛(安全漏洞)進入。

當攻擊者直接在目標系統中安裝惡意軟體時,可能會發生這種情況。

一旦計算機成功感染,將與惡意命令與控制伺服器建立通訊,表明系統已準備好接收命令。受感染的機器將執行來自攻擊者 C2 伺服器的指令,這通常會導致更多惡意軟體的新增。當其他員工陷入惡意程式碼時,攻擊者便可以完全控制網路。

命令與控制攻擊的真實案例

蘋果

蘋果在 2013 年遭到攻擊。駭客組織無法影響所有系統,而僅影響了庫比蒂諾園區中的少數幾個系統。駭客利用 Java 漏洞攻擊系統。蘋果釋出的報告顯示,沒有資料受到影響或損壞,但僅被攻擊者檢視。

微軟

攻擊蘋果的駭客組織也攻擊了微軟。在這裡,攻擊者利用未修復的漏洞進入系統。

命令與控制攻擊涉及的步驟

步驟 1

企業內部的系統受到威脅行為者(通常位於防火牆後)的惡意軟體感染。網路釣魚郵件、惡意廣告、薄弱的瀏覽器外掛以及使用 USB 或磁碟直接安裝軟體都是實現此目的的方法。

步驟 2

一旦第一臺機器被感染,C&C 通道就會建立,受感染的系統會聯絡 C&C 伺服器以告知它已準備好接收命令。站點和 C&C 伺服器之間通訊的常用方法是透過 DNS 等受信任的流量通道。

步驟 3

建立命令與控制伺服器,只要惡意軟體未被發現,受感染的系統現在就可以接收來自 C&C 伺服器的更多指令。C&C 伺服器可能會使用此通道向受感染的計算機發出指令,例如如何安裝其他惡意軟體、加密資料,甚至從受感染的機器中遞迴提取資料。

步驟 4

如果攻擊者很積極,他們可以指示受感染的計算機搜尋其他伺服器上的漏洞,以透過使用 C&C 伺服器作為其命令和控制中心橫向遷移到網路。這可能導致殭屍網路或受感染主機網路的形成,從而感染公司的整個 IT 基礎設施。

透過命令與控制攻擊的裝置

查詢可能感染的計算機或網路會給駭客帶來問題,因為大多數公司都受到外部威脅的保護。一旦它們進入系統,內部網路安全保護就會變弱,因此,即使最初受感染的裝置可能不是主要目標,它也是入口點。以下裝置可能是駭客關注的焦點 -

物聯網 (IoT) 裝置

路由器和交換機

手機、平板電腦和筆記型電腦。

命令與控制攻擊的原因

當攻擊發生時,我們可能會容易受到以下原因的影響:

資料盜竊 - 個人資訊和其他憑據可能會被盜。

關機和重啟 - 當機器受到影響時,它會開始自行關機和重啟。

病毒攻擊 - 一旦駭客控制了受感染的系統,他們就可以執行任何操作,例如傳播惡意軟體並破壞系統,錯誤地使用敏感資料以及用於非法目的。

命令與控制攻擊的架構

命令與控制攻擊採用各種伺服器/客戶端架構進行命令與控制。受感染的機器如何連線到命令與控制伺服器取決於架構。隨著時間的推移,已經建立了多種架構設計以最大程度地減少發現,其中一些是:

集中式架構

經典的客戶端-伺服器模型和集中式模型非常相似。已放置在受感染裝置上的惡意軟體充當客戶端,定期或偶爾撥打伺服器以獲取指令。

對等架構

它是一把雙刃劍,因為它更難以檢測,而且攻擊者也更難以向整個殭屍網路發出命令。

隨機架構

最難識別和抵禦的是隨機 C2 架構。這是因為命令來自多個任意來源,包括電子郵件、內容分發網路 (CDN)、社交媒體帖子和評論等。

結論

駭客通常必須隱藏在系統或網路中才能從事非法活動,以從被盜資料中獲利。他們使用命令與控制 (C&C) 伺服器來實現此目的。C2 伺服器試圖透過模擬可信或未監控的流量來儘可能長時間地避免被發現。

資料結構

資料結構 網路

網路 關係型資料庫管理系統 (RDBMS)

關係型資料庫管理系統 (RDBMS) 作業系統

作業系統 Java

Java iOS

iOS HTML

HTML CSS

CSS Android

Android Python

Python C 語言程式設計

C 語言程式設計 C++

C++ C#

C# MongoDB

MongoDB MySQL

MySQL Javascript

Javascript PHP

PHP